La Tecnica xss - Cross Site Scripting

Il motivo della sigla xss e non css , è proprio per evitare di far confondere i meno esperti con la sigla css che in gergo webmaster sta per “Cascading Style Sheets” L’attacco XSS appartiene alla tipologia injection, quindi si tratta di immissione di codice arbitrario in input alle pagine web. A differenza di sqlinjection ed altri attacchi alle web application trattati precedentemente a questo attacco , sono vulnerabili siti dinamici e non . L’attacco può essere portato a compimento su qualsiasi sito che presenti l’utilizzo di tecnologie come javascript, VBScript, actvex, html e Flash. Per chi non conosce queste tecnologie , basti pensare che si tratta di linguaggi e applicazioni che vengono eseguiti direttamente dal vostro webbroswer (internet explorer, netscape, Mozilla Firefox, ecc.)

domenica 31 luglio 2011

applicazione attacco, Command Injection

Questa Tecnica di hacking permette di manipolare funzioni esistenti nei linguaggi di programmazione per le applicazioni web in modo da portare a compimento attacchi, agendo sul file System del web server da remoto permettendo quindi l’esecuzione di comandi arbitrari. Letteralmente si tratta di iniezioni di comandi inviati in input alle applicazioni web.

Molte applicazioni web usano le caratteristiche del sistema operativo e programmi esterni per visualizzare il contenuto di una directory, eliminare, modificare e creare file sul server, inviare e-email, eseguire comandi ad esempio ping, manipolare immagini, whois ecc. Queste funzioni, rendono i siti web più flessibili appoggiandosi a eseguibili di sistema preesistenti, tuttavia bisogna porre molta attenzione nel loro utilizzo per non permettere di eseguire comandi arbitrari.Quando un'applicazione Web invia le informazioni con una richiesta http attraverso un componente, l’input, deve essere attentamente controllato, altrimenti, un hacker potrebbe iniettare caratteri speciali e comandi ostili che verranno poi eseguiti dal sistema

Molte applicazioni web usano le caratteristiche del sistema operativo e programmi esterni per visualizzare il contenuto di una directory, eliminare, modificare e creare file sul server, inviare e-email, eseguire comandi ad esempio ping, manipolare immagini, whois ecc. Queste funzioni, rendono i siti web più flessibili appoggiandosi a eseguibili di sistema preesistenti, tuttavia bisogna porre molta attenzione nel loro utilizzo per non permettere di eseguire comandi arbitrari.Quando un'applicazione Web invia le informazioni con una richiesta http attraverso un componente, l’input, deve essere attentamente controllato, altrimenti, un hacker potrebbe iniettare caratteri speciali e comandi ostili che verranno poi eseguiti dal sistema

Cookie pericolo!!!!!

Il cookie come descritto alla pagina ( i cookie minacciano la nostra sicurezza ) sono applicazioni che contengono informazioni sull’utente che visita un sito, essi possono essere impostati per sessione rimanendo nella memoria di sistema fino alla chiusura del browser oppure, possono avere una determinata scadenza o essere permanenti ed allora vengono memorizzati in una apposita cartella del disco fisso locale sotto forma di file di testo in modo da Poter essere successivamente recuperati dal sito.

I Cookie minacciano la nostra sicurezza!!!!!

I cookie sono una buona fonte d'informazione su gli utenti

Si tratta di piccoli file di testo creati da alcuni siti Web sul computer dell'utente al momento in cui si accede al sito.

Alcuni siti utilizzano i cookie per seguire l'utente tra i siti Web, costruire un profilo personalizzato e servirgli un bel Banner mirato

Si tratta di piccoli file di testo creati da alcuni siti Web sul computer dell'utente al momento in cui si accede al sito.

Alcuni siti utilizzano i cookie per seguire l'utente tra i siti Web, costruire un profilo personalizzato e servirgli un bel Banner mirato

Gli Standard MS Eludere gli standard di Windows

Tutte le operazioni qui indicate sono riservate esclusivamente ad esperti Si declina ogni responsabilità per qualsiasi danno parziale o totale, diretto o indiretto legato all'uso dei presenti file e comandi,ivi compresi, senza alcuna limitazione, i danni quali la perdita di profitti o fatturato, l'interruzione di attività aziendale o professionale, la perdita di programmi o altro tipo di dati ubicati sul vostro sistema informatico o altro sistema.Prima di mettere in pratica le seguenti istruzioni vi consiglio di fare una copia di back up dei file e dei documenti più importanti del sistema

BackDoor BackDoor Trojan Virus

Back OrificeBo è un backdoor progettato per Windows .

Permette di prendere il controllo di una macchina, Gli intrusi possono accedere al server di Bo usando una interfaccia testuale per Unix o un client grafico per Windows.

Bo permette a gli intrusi di eseguire comandi, leggere file ed eseguire trasferimenti di file da e verso la vostra macchina, modificare il registry, avviare e fermare i processi e tantissimi altri trucchi.

Il server di Bo Installa una copia d se stesso nella cartella del sistema, C:\Windows\System, come file di tipo .Exe con un nome di file qualsiasi; crea una chiave nel registry in HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\RunServices con il nome del file del server e per descrizione il testo " (default) " ; il server si mette in ascolto sulla porta 31337 con protocollo udp, ma questi parametri possono essere stati modificati dal intruso

Per determinare se siete vulnerabili eseguite il programma Regedit (c:\windows\regedit.exe) e leggete il contenuto della chiave HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\RunServices.

Permette di prendere il controllo di una macchina, Gli intrusi possono accedere al server di Bo usando una interfaccia testuale per Unix o un client grafico per Windows.

Bo permette a gli intrusi di eseguire comandi, leggere file ed eseguire trasferimenti di file da e verso la vostra macchina, modificare il registry, avviare e fermare i processi e tantissimi altri trucchi.

Il server di Bo Installa una copia d se stesso nella cartella del sistema, C:\Windows\System, come file di tipo .Exe con un nome di file qualsiasi; crea una chiave nel registry in HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\RunServices con il nome del file del server e per descrizione il testo " (default) " ; il server si mette in ascolto sulla porta 31337 con protocollo udp, ma questi parametri possono essere stati modificati dal intruso

Per determinare se siete vulnerabili eseguite il programma Regedit (c:\windows\regedit.exe) e leggete il contenuto della chiave HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\RunServices.

Cavalli Di Troia Trojan Virus

Come è stato detto nella rubrica su i Virus

IL TROJAN VIRUS: è un programma che al suo interno contiene un sottocodice dannoso che si attiva al determinarsi di certe condizioni. Quello di cui ci occupiamo in questa sezione è un tipo di cavallo di Troia che viene chiamato,BackDoor Troyan Questi programmi si trovano dovunque in rete vengono offerti gratuitamente con tanto di manuale d'uso, quindi anche un bambino saprebbe configurarlo ed usarlo.

IL TROJAN VIRUS: è un programma che al suo interno contiene un sottocodice dannoso che si attiva al determinarsi di certe condizioni. Quello di cui ci occupiamo in questa sezione è un tipo di cavallo di Troia che viene chiamato,BackDoor Troyan Questi programmi si trovano dovunque in rete vengono offerti gratuitamente con tanto di manuale d'uso, quindi anche un bambino saprebbe configurarlo ed usarlo.

Intrusi Difendersi Dalle Intrusioni

Per imparare a difendersi dalle persone che possono accedere al nostro Computer occorre conoscere fondamentalmente alcune cose :

Per prima cosa bisogna definire il concetto di rete informatica:

Una rete di computer è un insieme di dispositivi hardware e software che permettono a più computers di poter comunicare tra loro:

Per prima cosa bisogna definire il concetto di rete informatica:

Una rete di computer è un insieme di dispositivi hardware e software che permettono a più computers di poter comunicare tra loro:

scheda wifi Alfa Network AWUS036H (Upgrade to 1Watt)

con un comune pc portatile è difficile raggiungere grandi distanze e comunicare dignitosamente con l’hotspot più vicino. Questo perchè l’antenna integrata e l’esigua potenza delle schede wifi montate sul pc non sono sufficienti a superare le “invalicabili” barriere delle distanze e degli edifici circostanti.

Wardriving: accesso alle reti wifi protette. Il WEP.

Disclaimer: Questo articolo ha scopo puramente educativo. L’autore declina qualsiasi responsabilità dell’uso che verrà fatto di tali informazioni.

In questi ultimi anni stiamo assistendo ad una diffusione in larga scala della tecnologia wireless. Basta fare una passeggiata nella nostra città con un palmare, un hot-spot finder o un palmare per renderci conto che in ogni angolo è disponibile almeno una rete wifi. Ecco come nasce il wardriving.

sabato 30 luglio 2011

Identificare IP

Una delle domande più frequenti nel forum è su come si possa identificare una persona da un indirizzo ip, chi si nasconde dietro l' Indirizzo IP

Per chiarire meglio di cosa stiamo parlando invito a leggere intrusioni difesa e contromisure e FQA significato di ip. Il motivo per cui spesso ci interesserebbe conoscere chi si nasconde dietro un IP potrebbe essere conoscere chi prova ad effettuare un portiscan sul nostro computer, chi ci invia virus in email, chi ci invia scan, chi prova ad attaccare il nostro sito e tanti altri ancora.

Per chiarire meglio di cosa stiamo parlando invito a leggere intrusioni difesa e contromisure e FQA significato di ip. Il motivo per cui spesso ci interesserebbe conoscere chi si nasconde dietro un IP potrebbe essere conoscere chi prova ad effettuare un portiscan sul nostro computer, chi ci invia virus in email, chi ci invia scan, chi prova ad attaccare il nostro sito e tanti altri ancora.

E-Mail False Come riconoscere una E-Mail Vera da una Falsa !!

Per poter riconoscere una e- mail vera da un falsa bisogna studiare il messaggio dobbiamo quindi poter leggerne gli " headers " (intestazioni),

cioè le righe che iniziano con la parola " Received: "

cioè le righe che iniziano con la parola " Received: "

Sicurezza dei dispositivi mobili

La mobilità ha cambiato drasticamente il modo di vivere le nostre giornate. Si legge spesso in rete che il responsabile di questa o quell'azienda ha smarrito il computer portatile con i dati di utenti o importanti progetti aziendali. In Inghilterra è stato messo all'asta un portatile che all'insaputa del venditore , aveva tra la tastiera e la componentistica un cd con scritto "dati strettamente riservati ministero dell'interno" .

Oltre ai notebook c'è da considerare anche cellulari e palmari di ultima generazione con memorie sempre più grandi e che sono dei veri e propri piccoli uffici, pensate ora a quanti di questi dispositivi si perdono ogni giorno in aeroporti , mezzi pubblici e comunque nella vita quotidiana ,il fatto di essere cosi piccoli e leggeri, aiuta a dimenticarli con estrema facilita', non sottovalutando ovviamente i furti.

Come proteggere le reti Wireless!!!

La prima regola è quella di modificare le impostazioni di default dell’ Access Point , come password di configurazione, indirizzi ip, nome della rete e tenere la rete Wi-Fi disattivata quando non occorre.

Wardriving, La nuova tendenza del wi-fi !!

Difendersi

Proteggere la rete wifi dalle insidie del wardriving

Craccare reti wifi Alice e Fastweb, da pc e Android: WPA Tester per scoprire le password

Se sei un possessore di modem router Alice o Fastweb potresti essere decisamente interessato a questo breve tutorial. Come ormai tutti (o quasi) sanno, i provider Alice e Fastweb hanno fornito qualche tempo fa dei router la cui password WPA di protezione veniva calcolata automaticamente a partire dal SSID di fabbrica, ovvero dal nome pubblico che viene trasmesso dalla rete. Grazie ad un semplice algoritmo, il creatore del famoso software Alice WPA Calculator è riuscito a determinare il calcolo di questa password e a rendere praticamente disponibile l’accesso all’80% di reti wi-fi protette presenti in Italia.

Se sei un possessore di modem router Alice o Fastweb potresti essere decisamente interessato a questo breve tutorial. Come ormai tutti (o quasi) sanno, i provider Alice e Fastweb hanno fornito qualche tempo fa dei router la cui password WPA di protezione veniva calcolata automaticamente a partire dal SSID di fabbrica, ovvero dal nome pubblico che viene trasmesso dalla rete. Grazie ad un semplice algoritmo, il creatore del famoso software Alice WPA Calculator è riuscito a determinare il calcolo di questa password e a rendere praticamente disponibile l’accesso all’80% di reti wi-fi protette presenti in Italia.L’evoluzione di questa (ribadiamo illegale) strategia si chiama WPA Tester 1.5: è una semplice ed efficace utility, disponibile anche per smartphone Android, che consente di craccare reti wi-fi protette e di scoprire in pochi minuti la password di protezione. A fine articolo vi consentiremo di scaricare questo programmino gratuito per testare la sicurezza della vostra rete. La stessa applicazione è disponibile anche per smartphone Android (in fondo all’articolo il link per scaricarla).

venerdì 29 luglio 2011

(in)sicurezza: Come ti cracco l’abbonamento dell’Autobus

La “Security Through Obscurity”, come viene chiamata in gergo tecnico, ha dimostrato di non funzionare nel tempo e di essere totalmente inaffidabile in svariati e multiformi aspetti. E se non credete a me potete per lo meno fidarvi un poco di più di Bruce Schneier in questo numero di Cryptogram. Chi ne ha fatto la scoperta nel corso delle ultime due settimane sono le carte RFID più diffuse al mondo in ambiente di trasporto pubblico, le “Mifare Classic” prodotte da NXP (ex Philips Semiconductors), carte che nel mondo sono utilizzate, tra l’altro, dalle Metropolitane Londinesi e dal Trasporto Pubblico Olandese.

Google Chrome: ecco il tracciante…

In attesa di avere tempo per scrivere bene il tutto, credo che questa sia la base per partire in una analisi del comportamento tracciante di Firefox e Google Chrome nel check delle URL tramite il servizio di SafeBrowsing. maggiori dettagli sono qui.

Il servizio è nato, ricordo, come contrasto al phishing e a cui il browser invia le URL da controllare.

Il servizio è nato, ricordo, come contrasto al phishing e a cui il browser invia le URL da controllare.

ZeuS: Anatomia di un malware per la malavita 2.0

In questo articolo andremo ad descrivere brevemente il funzionamento di uno tra i più famosi malware kit, ZeuS, rifacendoci ad analisi effettuate da aziende che si occupano di sicurezza informatica. Questo ci permetterà di gettare uno sguardo all’evoluzione del malware, da passatempo per giovani smanettoni alla ricerca di popolarità nell’underground informatico ad industria organizzata.

Ah già, non penserete ancora che chi scrive virus siano giovani nerd brufolosi con problemi di socializzazione, come nei film di Hollywood anni ’80?

Ah già, non penserete ancora che chi scrive virus siano giovani nerd brufolosi con problemi di socializzazione, come nei film di Hollywood anni ’80?

Facebook: alcuni dettagli da non sottovalutare

Esistono alcuni side-effects derivanti dall’uso (e dal non uso) di facebook dei quali si parla poco pur essendo sotto gli occhi di tutti: potenziali rischi per la riservatezza di chi non è iscritto al social network, impostazioni sulla privacy un po’ “ambigue” ed effetti collaterali in cui potreste incorrere rifiutando un’ amicizia.

I dieci accorgimenti per la privacy che dovresti assolutamente conoscere

Nell’ultimo periodo, molte sono state le parole spese per criticare le politiche di default che facebook applica.Secondo alcuni studi, le impostazioni standard sono di molto peggiorate nel corso del tempo, diventando man mano sempre più aggressive e complesse.

Cerchiamo quindi di stilare un elenco di 10 accorgimenti che, pur non rappresentando il “silver bullet” (la “pallottola d’argento” ammazza licantropi), aiutano comunque a controllare meglio cosa rendiamo pubblico di noi stessi.

Google vs Cina: chi la spunterà?

Non si fermano gli attacchi degli hacker cinesi verso il resto del mondo informatizzato, e sicuramente a farla da padrone è stato proprio Google con le sue mosse astute e al contempo provocatorie.

Non possiamo non ricordare, infatti, la decisione della grande G di eliminare la censura dai risultati del suo sito cinese, e il successivo attacco portato ai suoi sistemi di autenticazione proprio da parte di IP localizzati nel territorio della Cina. La “guerra” è andata avanti col redirect automatico da Google.cn versoGoogle.com.hk, ossia il sito di Google relativo a Hong Kong, e ad oggi i forum cinesi trattano argomenti per nulla differenti.

Rilevare e rubare un Notebook in macchina !!!

Continuo per ricerche collegate al lavoro lavoro ad addentrarmi nei reami delfurto organizzato e delle tecniche “underground“. E dopo gli articoli sul lockpiching pubblicati qualche settimana fa ecco l’ennesima notizia destinata a fare rabbrividire chi lascia computer portatili, telefonini enavigatori satellitari in auto, magari anche ben celati in posti non visibili.

Continuo per ricerche collegate al lavoro lavoro ad addentrarmi nei reami delfurto organizzato e delle tecniche “underground“. E dopo gli articoli sul lockpiching pubblicati qualche settimana fa ecco l’ennesima notizia destinata a fare rabbrividire chi lascia computer portatili, telefonini enavigatori satellitari in auto, magari anche ben celati in posti non visibili.Fotoritocco senza segreti con Gimp !!!

Gimp è il miglior programma di fotoritocco libero e gratuito esistente sul mercato.

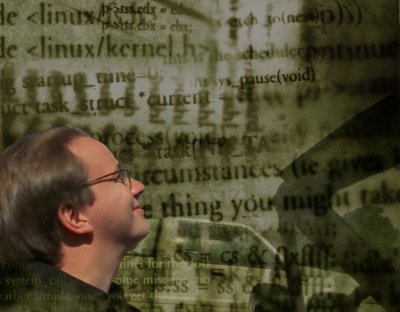

Programmare con stile di Simone Vellei, interessante guida per la scrittura di codice del kernel Linux !!

Sono sempre stato un maniaco dello stile di programmazione a partire dalla formattazione del codice. Una delle più interessanti guide sullo stile di programmazione si trova direttamente nei sorgenti del kernel Linux:

giovedì 28 luglio 2011

Live CD di giochi liberi – gratis

Live.linux-gamers.net

La distribuzione (live) per videogiocatori

Controlla il tuo pc da lontano con Showmypc

Di software per controllare in modo remoto uncomputer ce ne sono moltissimi e per tutte le tasche. Se però non volete spendere una fortuna,ShowMyPc.com fa il caso vostro.

Di software per controllare in modo remoto uncomputer ce ne sono moltissimi e per tutte le tasche. Se però non volete spendere una fortuna,ShowMyPc.com fa il caso vostro.Si tratta di un servizio di controllo remoto formato da due software: “Show my Pc to remote user” e “View a remote Pc”. Sul computer che fa da server (cioè quello che l’utente vuole visualizzare) si dovrà eseguire il primo software, che genererà anche una password. L’utente che vorrà accedere a quel computer, invece, dovrà semplicemente far partire il secondo software e inserire la password. Tutto qua. L’applicazione sfrutta server SSH per connettersi in tutta sicurezza.

Il progetto è open-source ed è totalmente gratuito, non serve nemmeno la registrazione al sito.

Via | Lifehacker.com

Google Earth ha un segreto: nasconde un simulatore di volo

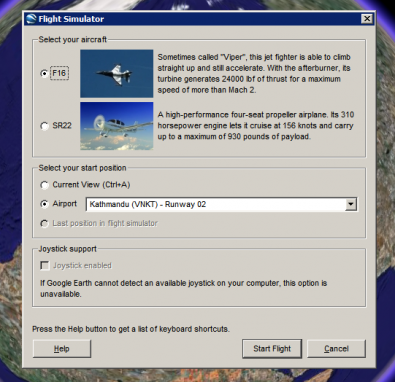

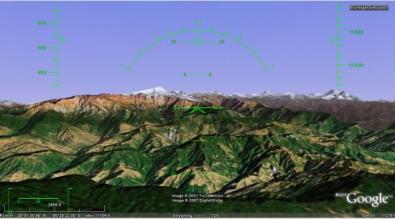

Incredibile ma vero! E’ una politica usuale per Mountain View quella di nascondere delle features non annunciate, quelli che in gergo tecnico si potrebbero definire easter egg, “uova di Pasqua”. In questo caso ne hanno nascosto una bella grossa e decisamente ben fatta: un intero simulatore di volo all’interno di Google Earth, che utilizza il motore grafico del programma per “regalarvi”, è il caso di dirlo, un viaggio attorno al mondo con il vostro jet personale

Quello che dovete fare per attivare questo segreto è piuttosto semplice. E’ possibile che sia un po’ riluttante a partire, però vi assicuro che se provate e riprovate la cosa funziona! Quello che dovete fare è procurarvi Google Earth 4.2, aprire l’applicazione, cliccare sul globo e premere

Ctrl+Alt+A. Se siete sul Mac, ovviamente dovrete cambiare tasti: Command+Option+A. Vedete lo screenshot in cima a questo articolo? E’ quello che dovrebbe apparire. Lo scopritore, un ragazzo chiamato Marco Gallotta che studia a Cape Town, dice che bisogna esplorare un po’ Google Sky affinchè funzioni.Come vedrete questo simulatore è ancora un po’ scheletrico: non siamo ai livelli di Flight Simulator e neppure di FlightGear, ma chissà, forse è solo la prima incarnazione di una lunga serie… Sia come sia avete a disposizione solo due velivoli, un caccia F-16 e l’SR22, un aereo da turismo. Al fine di un volo di prova, vi consiglio il jet… non per altro, ma permette di vedere più cose, più rapidamente.

Il gioco permette di scegliere l’aeroporto di partenza, e di usare un joystick/pad (con tanto di supporto per il force feedback!). Il motore di gestione della fisica è ben fatto, e gli aerei sembrano comportarsi bene. Per darvi un paio di suggerimenti: con

Beh, buon divertimento!

Il gioco permette di scegliere l’aeroporto di partenza, e di usare un joystick/pad (con tanto di supporto per il force feedback!). Il motore di gestione della fisica è ben fatto, e gli aerei sembrano comportarsi bene. Per darvi un paio di suggerimenti: con

Page Up e Page Down aumentate e diminuite i motori, e con le solite frecce direzionali controllate l’aereo. Purtroppo al momento non esistono visuali esterne…Beh, buon divertimento!

Ps. Una volta attivata la prima volta, l’opzione Flight Simulator apparirà in modo permanente nel menù di Google Earth!

Iscriviti a:

Post (Atom)